Suite à l’étude d’impact de la migration AD DS 2012 vers AD DS 2016 chez l’un de nos clients, nous vous proposons un petit tour d’horizon sur le service AD DS 2016. Sortie le 5 octobre 2016, Windows Server 2016, c’est tout un ensemble de nouvelles fonctionnalités et d’améliorations.

Systres Consulting en liste quelques-unes pour vous et vous pousse les bonnes pratiques pour une migration réussie.

Let’s go !

Niveau fonctionnel Domaine et Forêt minimal :

Pour passer en Windows 2016, le niveau fonctionnel du domaine et de la forêt doit être au minimum égal à Windows Server 2003. Si le niveau fonctionnel est toujours Windows 2000 votre installation sera bloquée.

NB : Bien que de nous ne trouvons plus des domaines en 2000, sachez cependant que les contrôleurs de domaine Windows 2000 doivent être supprimés avant d’ajouter des contrôleurs Windows Server 2016. Sachez aussi que tous les niveaux fonctionnels du domaine à partir de Windows 2008 sont supportés sur l’AD DS 2016.

On récapitule :

Je peux intégrer un contrôleur de domaine 2016 sur un environnement ayant au minimum un niveau fonctionnel Domaine et Forêt en Windows Server 2003.

Nouveautés (hors cloud) :

La gestion des accès, l’amélioration et nouvelles fonctionnalités DNS permettent d’atténuer les problèmes de sécurité au sein de l’AD DS et fournissent une meilleure expérience de la gestion de l’identité, de performance et de lutte contre les attaques par déni de service…

-

JEA (Just Enough Access), permet aux utilisateurs disposant d’un privilège, d’exercer une tâche sur une période de temps limité. Au terme du délai le compte privilège ne peut plus être utilisé.

-

JIT (Just In Time), permet à un utilisateur sur une période de temps limitée de réaliser certaines tâches d’administration.

-

Azure AD Join, améliore l’authentification unique et l’accès aux ressources organisationnelles

-

Toujours au niveau sécurité, nous retrouvons Microsoft Passport qui permet une authentification au-delà des mots de passe. Cette forme d’authentification permet de se prémunir contre les intrusions, vol et hameçonnage.

-

Appartenance temporaire à des groupes, permet à un administrateur d’ajouter un utilisateur à un groupe de sécurité pour une durée limitée.

-

Stratégie DNS : Nouvelles fonctionnalité permettant de créer des stratégies DNS afin de contrôler la manière dont le serveur DNS répond à différents types de requêtes. Elle est utile pour l’équilibrage de charge & blocage de requêtes DNS

-

Limite du taux de réponse d’un serveur DNS aux requêtes.

Les services qui ne sont pas pris en charge par AD DS 2016 :

- Exchange 2010 SP3 RU5 – RU 21

<Liste non exhaustive>

Un œil sur les fonctionnalités supprimées et déconseillées, idem là encore ce n’est qu’une ébauche si vous désirez approfondir n’hésitez pas à vous rapprocher de Microsoft (TechNet, support..) :

- La commande wuauclt.exe /detectnow a été supprimée et n’est plus prise en charge.

- SMB2+ sur NetBT est déconseillé. Implémentez plutôt SMB sur TCP ou RDMA.

- FRS (service de réplication de fichiers introduits dans Windows Server 2003 R2 est définitivement remplacé par la réplication DFS.

- La stratégie de restriction logicielle dans la stratégie de groupe n’est plus développée, utilisez AppLocker ou Contrôle d’application Windows Defender.

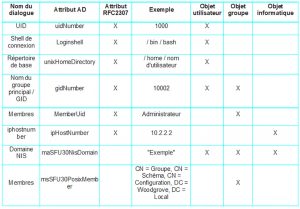

- Suppression du rôle Windows NIS (Network Information Service) . Le plug-in d’attributs Unix n’ait plus disponible pour le composant logiciel MMC Utilisateurs et Ordinateurs Active Directory

NB : Active Directory ne supprime pas les attributs Active Directory UID/GID renseignés lors de la mise à niveau de Windows Server 2012R2 vers Windows Server 2016.

Tableau listant les attributs pouvant être configurés à partir des onglets Attributs Unix avant Windows Server 2016. Tous ces attributs peuvent être modifiés à l’aide des méthodes suivantes :

- Vbscipt, NFS PowerShell CmdLet Set-NfsMappedIdentity, cmdlet Active Directory PowerShell

- Via le centre d’administration Active Directory

- Sous l’onglet Attribute Editor dans les options avancées de la MMC utilisateurs et ordinateur Active Directory.

Pour conclure :

Migrez vers un AD DS 2016. C’est l’opportunité de restructurer son environnement AD afin qu’il réponde aux besoins actuels et futurs. Cela passe par un audit sérieux de votre environnement afin de déterminer les différentes adhérences (applicatives…)

On récapitule :

1. Inventoriez vos contrôleurs de domaine

2. Vérifiez l’intégrité de l’Active Directory

3. Vérifiez vos applications et équipements (réseaux, vpn,..) qui dépendent d’Active directory, et validez leurs compatibilités.

Notre prochain article sera sur la méthodologie de remédiation d’un Active Directory.